Snort 2.9 sous ubuntu-server 24.04

Snort est l’une des références open-source en matière de détection d’intrusion (IDS). Dans ce tutoriel, vous verrez comment installer la version 2.9 sur Ubuntu Server 24.04, tester la configuration de base et ajouter vos premières signatures pour repérer, par exemple, les scans SSH sur votre réseau – de quoi transformer rapidement votre serveur en véritable sentinelle de sécurité.

Installation de Snort 2.9 sur ubuntu server 24.04

sudo apt update

sudo apt install snortTest de la configuration

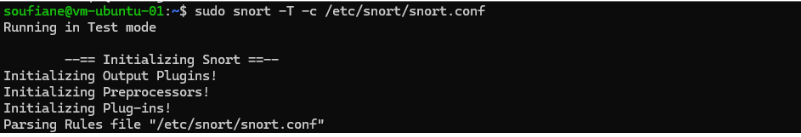

sudo snort -T -c /etc/snort/snort.con

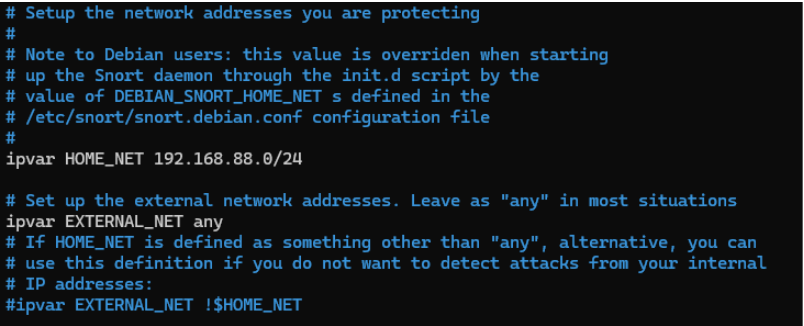

Dans le fichier de conf de snort on ajoute l’adresse de notre réseau 192.168.88.0/24

sudo nano /etc/snort/snort.confOn cherche la ligne ipvar HOME_NET et on renseigne l’adresse réseau 192.168.88.0/24

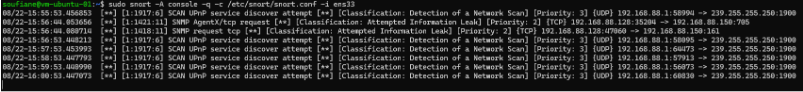

Utilisation de Snort comme un IDS

sudo snort -A console -q -c /etc/snort/snort.conf -i ens33

Ajouter une règles pour détecter les scans sur le port 22

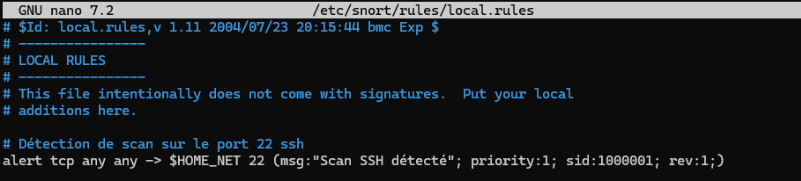

Dans le répertoire /etc/snort/rules on édite le fichier local.rules

sudo nano /etc/snort/rules/local.rulesEt on ajoute cette règle :

alert tcp any any -> $HOME_NET 22 (msg:"Scan SSH détecté"; priority:1; sid:1000001; rev:1;)

Test de scan avec Nmap

Depuis Kali Linux avec un nmap on lance un scan sur le port 22 de la VM dont l’adresse ip est 192.168.88.150

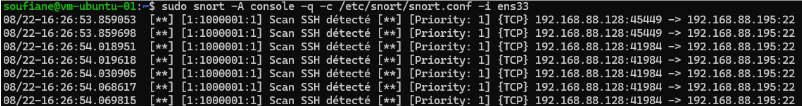

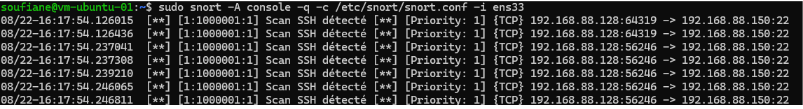

sudo nmap -sV -p 22 192.168.88.150Retour de la console snort :

sudo snort -A console -q -c /etc/snort/snort.conf -i ens33Le scan est bien détecté

Nouveau scan sur une autre machine du réseau 192.168.88.195

sudo nmap -sV -p 22 192.168.88.195Retour de la console snort :

sudo snort -A console -q -c /etc/snort/snort.conf -i ens33Le scan est bien détecté